主页 > imtoken钱包网址 > 4.典型挖矿木马家族介绍

4.典型挖矿木马家族介绍

1.概览

挖矿木马通过各种手段将挖矿程序植入受害者计算机,在用户不知情的情况下,利用受害者计算机的计算能力进行挖矿,从而获取非法收入。目前有很多威胁组织(如Team***、H2Miner等)传播挖矿木马,导致用户系统资源被恶意占用消耗,硬件寿命缩短,严重影响用户的使用。生产生活,阻碍社会发展。2021年,安天CERT发布了多份挖矿木马分析报告。现将2021年典型的挖矿木马整理出来,形成一个家族概览,供大家分享。

2.挖矿木马的危害

大量消耗计算机资源:挖矿木马一般会消耗大量系统资源,使系统及其服务和应用软件运行缓慢,甚至可能导致正常服务崩溃,导致数据丢失;

降低电脑设备性能和寿命:植入挖矿木马的电脑寿命普遍较短电脑挖矿被禁止,设备性能严重下降;

浪费能源,增加碳排放:挖矿木马挖矿会消耗大量电力,造成巨大的能源消耗,而现阶段的主要电力来源是煤炭,加剧了碳排放和污染;

扣留后门生成僵尸网络:挖矿木马一般具有添加SSH免密码登录后门、安装RPC后门、接收远程IRC服务器命令、安装Rootkit后门等能力;

作为攻击其他目标的跳板:挖矿木马可以控制受害者的服务器进行DDoS攻击,以此服务器为跳板攻击其他计算机,或者释放勒索软件进行勒索等。

3.挖矿木马家族特征4.典型挖矿木马家族简介4.1 Outlaw

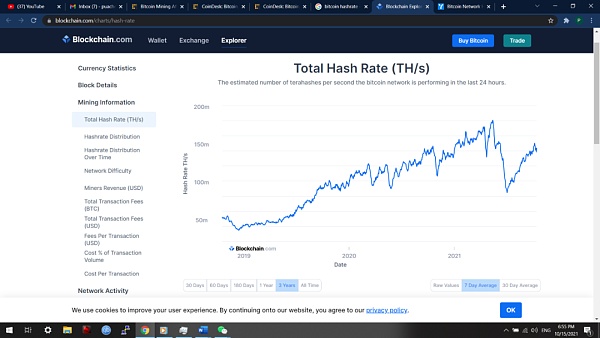

Outlaw僵尸网络最早发现于2018年11月,当时只是一个组织,通过漏洞入侵物联网设备和Linux服务器,植入恶意程序形成僵尸网络。主要从事 DDoS 攻击活动,并在暗网上提供 DDoS 出租服务。. 在后续发展过程中,受虚拟货币升值影响,挖矿木马逐渐开始植入僵尸网络节点,利用僵尸网络向外渗透和扩张,获取更大的计算资源,瞄准挖矿过程。获得更多的虚拟货币。

4.1.1家庭概况

4.1.2典型案例

2021年7月28日凌晨,Outlaw僵尸网络攻击大量云主机,植入僵尸网络程序。受感染主机中存在大量 SSH 暴力破解记录,并在 SSH 公钥中植入了挖矿程序。

4.2 Tor2Mine

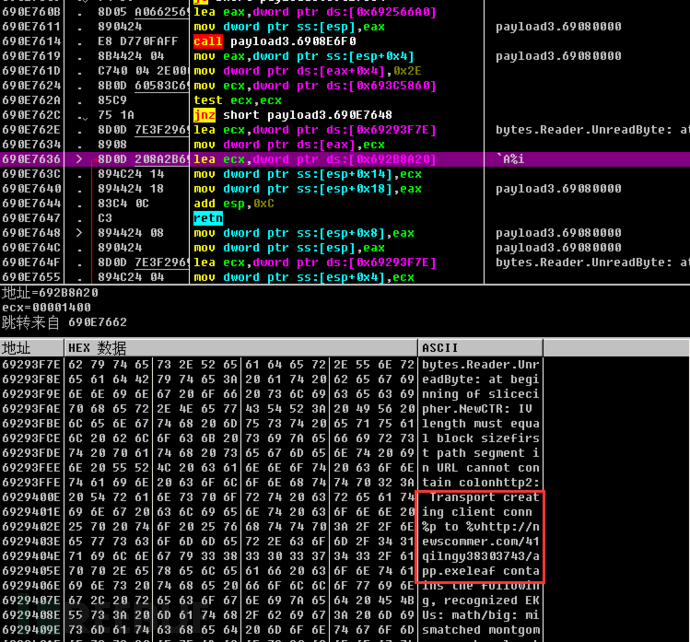

Tor2Mine 挖矿小组自 2018 年以来一直存在,并以其挖掘加密货币和传播恶意软件的能力而闻名。该组织还部署了其他恶意软件,包括信息窃取恶意软件 AZORult、远程访问工具 Remcos、DarkVNC 后门木马和剪辑窃取恶意软件。加密板上的数据以窃取更多的钱。Tor2Mine 名称的由来是因为在某些变体中,Tor 网关用于与虚拟货币的 C2 服务器进行通信,因此得名 Tor2Mine。2021 年,Tor2Mine 变得非常活跃,使用 PowerShell 脚本尝试禁用安全软件、执行矿工,并执行 Mimikatz 远程脚本以获取 Windows 凭据以获得管理权限。使用这些被盗的凭据,Tor2Mine 可以主动传播,如果没有完全擦除或不受安全软件保护,

4.2.1家庭概况

4.2.2典型活动

2021 年 12 月,研究人员发现 Tor2Mine 开始使用一种新变种进行传播,该变种使用 PowerShell 脚本尝试禁用安全软件、执行矿工并获取 Windows 凭据。使用这些被盗的凭据,Tor2Mine 可以主动传播,如果没有完全擦除或受到安全软件的保护,它将继续危及受感染网络上的其他系统。

4.3 队***

Team*** 是一个攻击云主机和容器化环境的网络威胁组织。该组织于2019年10月首次出现,入侵目标系统后,植入挖矿木马和僵尸网络程序,利用目标系统资源进行挖矿。挖掘并形成一个僵尸网络。该组织控制的僵尸网络经过几年的发展,规模庞大,使用的攻击组件更新频繁;该组织引起了网络安全维护者的持续关注和跟踪,并多次披露其攻击活动。

4.3.1 系列概述

4.3.2 典型案例

Team***利用Kubernetes平台暴露的API接口编写并执行恶意脚本,安装门罗挖矿程序,部署网络扫描工具masscan和横幅检测工具Zgrab,随后下载安装IRC Bot。经研究人员监测发现,此次攻击发生在2021年3月至2021年5月,涉及5万个目标IP地址,其中中国和美国的命中率最高。

4.4 H2Miner

H2Miner挖矿木马最早出现于2019年12月,在疫情爆发之初及之后的一段时间内,该挖矿木马都是针对Linux平台的。2020年11月后,开始利用WebLogic漏洞入侵Windows平台并植入相应挖矿。程序。此外,挖矿木马还经常利用其他常见的Web组件漏洞入侵相关服务器,植入挖矿程序。例如,2021年12月,攻击者利用Log4j漏洞启动H2Miner挖矿木马。

4.4.1 系列概述

4.4.2 典型案例

2021年春节期间,H2Miner挖矿团伙趁着春节假期安全运维相对薄弱的优势。他们利用多种漏洞武器攻击我国云端主机,并利用受感染主机进行挖矿,消耗受害主机大量CPU资源,严重影响相关主机正常运行。服务正在运行。

4.5 撒旦 DDoS

撒旦 DDoS 是一个带有 DDoS 和 drop-miners 的僵尸网络。恶意软件作者将他们的恶意软件称为“Satan DDoS”,为了将其与撒旦勒索软件区分开来,Unit42 研究人员称其为“Lucifer”。僵尸网络首次出现于2020年5月29日,最初利用CVE-2019-9081漏洞利用Laravel Framework 5.7.x组件入侵服务器,并植入矿工和僵尸网络程序实现编队僵尸网络,形成了巨大的挖矿和外部 DDoS 攻击能力。在后期,僵尸网络应该利用多个漏洞和蛮力来传播矿工和扩展僵尸网络。

4.5.1 系列概述

4.5.2 典型活动

2020年5月29日,Unit 42研究人员从大量CVE-2019-9081漏洞中发现了具有挖矿功能和DDoS攻击的恶意样本。10号停了。

2021年6月,Satan DDoS僵尸网络利用Shiro1.2.4反序列化漏洞对云主机发起攻击,增加了针对Linux服务器的新攻击能力,意图传播自身,扩大僵尸网络增强 DDoS 攻击和大规模挖矿能力。

4.6 Sysrv-你好

Sysrv-hello挖矿木马于2020年12月3日首次被发现,初始样本感染大量服务器,变种传播,一直持续至今。挖矿木马具有端口扫描功能、Linux网关检测功能、WebLogic、Tomcat、MySQL等应用程序的RCE漏洞利用功能,植入挖矿木马功能。

4.6.1 系列概述

4.6.2 典型案例

Sysrv-hello新变种于2021年4月20日开始传播,经分析确认新变种可以检查目标系统上是否有相关的网页文件或网站目录,从而判断系统是否提供网页服务。如果目标系统提供web服务,将挖矿木马移动到相应路径,修改其中的网页文件,使用户在访问网页时可以下载并执行挖矿木马,进一步扩大挖矿木马的传播范围。挖矿木马。

4.7 云铲

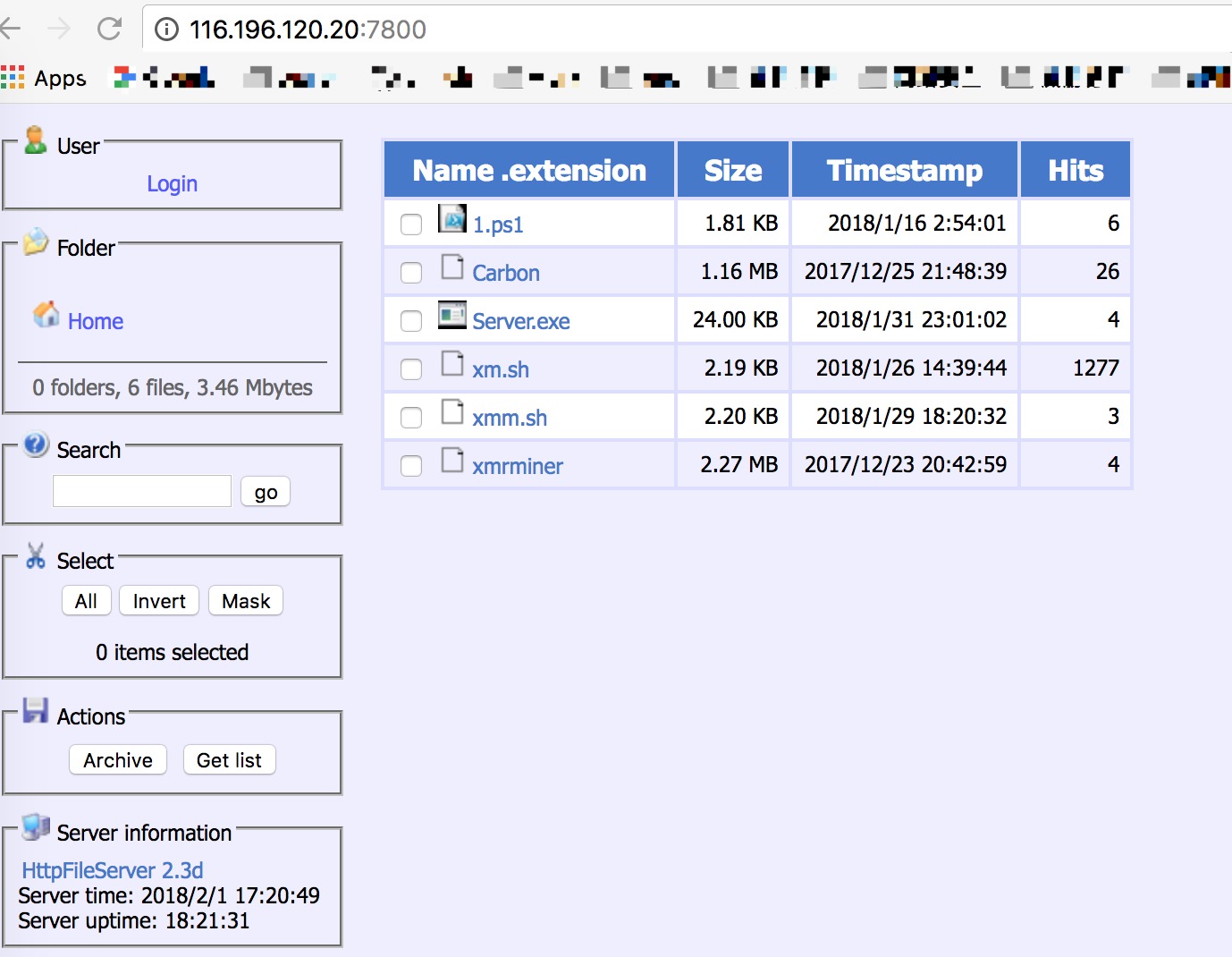

2021年2月,安天CERT在网络安全监控中发现了针对Linux系统的挖矿木马事件。经分析判断电脑挖矿被禁止,该挖矿木马拥有某个云平台网段的硬编码IP地址,对该网段的IP地址进行22端口弹窗和暴力破解。安天CERT根据其攻击特点,将挖矿木马植入其中。名为“云锄”。

4.7.1家庭概况

4.8 孔暖

HolesWarm是2021年6月首次爆发的跨平台蠕虫,在一个月内利用20多个漏洞利用目标系统并植入挖矿木马。该蠕虫使用的漏洞涵盖了在中国经常使用的许多组件和应用程序。如用友、致远等OA办公软件和Tomcat、WebLogic、Shiro、Structs 2等组件。

4.8.1 系列概述

4.8.2 典型案例

自 2021 年 6 月上旬以来,一种蠕虫病毒迅速传播并在过去一个月内植入了挖矿木马。在此期间,被利用的漏洞超过20种,被利用的相应软件包括用友、致远等OA办公软件,以及Tomcat、WebLogic、Structs2、Spring等其他组件,被业界称为“漏洞”。漏洞之王”,挖矿木马也被命名为“HolesWarm”。